Cách phòng chống WannaCry và Adylkuzz

HQ Online -

Chúng ta đang phải chịu cuộc tấn công mạng bằng mã độc tống tiền (Ransomware) WannaCry chưa từng có và có nguy cơ phải chịu đợt tấn công lớn hơn nữa cũng bằng một loại mã độc có tên Adylkuzz (các chuyên gia an ninh cũng coi mã độc này là một loại Ransomware).

Các mã độc này xâm nhập vào máy tính của người dùng hệ điều hành Windows thông qua lỗ hổng EternalBlue trên giao thức SMB (Microsoft đặt lại tên là CIFS – Common Internet File Sharing). Giao thức SMB trên Windows là giao thức chia sẻ tập tin phổ biến trên Internet. Và lỗ hổng EternalBlue là lỗ hổng cho phép thực thi mã (kích hoạt mã) từ xa.

Do đó, vấn đề đặt ra hiện nay là làm thế nào để tự bảo vệ mình trước nguy có bùng phát các cuộc tấn công mạng bằng mã độc tương tự WannaCry. Các cơ quan chức năng và chuyên gia an ninh mạng khuyến cáo các cơ quan, tổ chức, doanh nghiệp và người dùng cá nhân thực hiện ngay các công việc sau:

1. Đối với quản trị hệ thống:

- Kiểm tra các máy chủ và tạm thời khóa (block) các dịch vụ đang sử dụng các cổng 445, 137, 138, 139, 3389.

- Tiến hành cập nhật bản vá lỗi cho hệ thống kể cả các thiết bị mạng và máy trạm.

- Cập nhật dữ liệu mới cho máy chủ Antivirus đang sử dụng.

- Tận dụng tối đa các biện pháp bảo đảm an ninh mạng hiện có.

- Định kỳ sao lưu dữ liệu quan trọng ra thiết bị lưu trữ ngoài.

- Cảnh báo người dùng trong cơ quan, tổ chức mình thực hiện các biện pháp nêu sau đây đối với người dùng.

- Liên hệ với các cơ quan an ninh mạng và các chuyên gia để được tư vấn, hỗ trợ khi cần thiết.

2. Đối với người dùng:

- Cập nhật bản vá lỗi cho hệ điều hành Windows đang dùng. Bạn cũng có thể cần thực hiện việc tắt các cổng 445, 137, 138, 139, 3389 và dịch vụ SMB (nếu Windows chưa cập nhật bản vá lỗi EternalBlue).

- Cập nhật ngay chương trình diệt virus đang sử dụng (nên sử dụng phần mềm diệt virus có bản quyền và được cập nhật thường xuyên).

- Thận trọng khi nhận được Email có đính kèm tệp hoặc các đường link lạ được gửi trong Email, mạng xã hội, công cụ Chát.

- Thận trọng khi mở các file đính kèm dù là được gửi từ địa chỉ quen thuộc. Sử dụng các công cụ kiểm tra phần mềm độc hại trực tuyến hoặc phần mềm bản quyền có sẵn trên máy tính đối với các file này trước khi mở.

- Không mở các đường link có đuôi .hta, đường link có cấu trúc không rõ ràng, đường link rút gọn (đường link chứa dấu … thay cho một đoạn ký tự).

- Định kỳ sao lưu dữ liệu.

3. Cách kiểm tra và tắt các cổng (port) 445, 137, 138, 139, 3389 và dịch vụ SMB.

Lưu ý chúng ta khi tắt hoặc mở cổng nào chúng ta cần xem xét kỹ việc tắt hoặc mở cổng này có ảnh hưởng tới các kết nối mà máy tính đang sử dụng hay không.

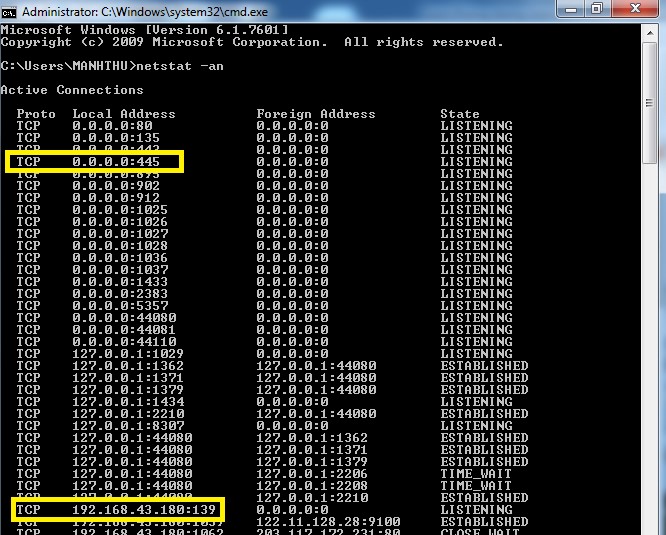

- Kiểm tra các cổng đang mở: chúng ta bật cửa sổ CMD như sau:

Bạn vào Start -> gõ run->Enter. Cửa sổ Run mở ra bạn gõ tiếp: CMD-> Enter. Hoặc nhấn tổ hợp phím Start + R

Xuất hiện màn hình dos cửa sổ lệnh, tại vị trí con trỏ bạn gõ: netstat –an rồi Enter. Kết quả sẽ hiển thị các cổng (port) còn mở của máy tính.

- Tắt cổng 137, 138, 139 bằng cách sau:

Chúng ta vào Network Connections -> chọn một Adapter mà máy tính tính đang kết nối.

Sau đó, kích chuột phải chọn Properties -> double click vào mục Internet Protocol Version 4 (TCP/Ipv4).

Trong cửa sổ mới tạo ra, vào Advanced -> WINS

Ở đây chúng ta chuyển chọn từ mục Enable NetBIOS over TCP/IP thành Disable NetBIOS over TCP/IP -> OK.

Sau đó chúng ta kiểm tra lại xem cổng 137, 138, 139 còn mở không bằng câu lệnh netstat –an trên của sổ lệnh CMD.

- Tắt cổng 445:

Bật cửa sổ Run (nhấn phím Windows + R): trên cửa sổ Run gõ lệnh: regedit -> Enter.

Tìm theo đường dẫn sau: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesNetBTParameters và double click vao khóa TransportBindName, sau đó xóa giá trị mặc định (default value), và như vậy khung chứa giá trị được để trống (blank value).

Đóng cửa sổ Registry và khởi động lại máy tính.

- Tắt cổng 3389: đây là cổng cho phép truy cập từ xa vào hệ điều hành, do đó, để tránh các truy cập không mong muốn hoặc có ý đồ xấu, người dùng nên tắt cổng này.

Vào Start -> Control Panel -> System and Security.

Trong màn hình System and Security chúng ta tìm mục System -> Allow remote access.

Xuất hiện cửa sổ System Properties.

Tại mục Remote Assistance: bỏ chọn mục Allow Remote Assistance connection to this computer.

Tại mục Remote Desktop: Chuyển chọn thành Don’t allow connections to this computer.

Sau khi tắt các cổng trên, kiểm tra lại các cổng này còn mở hay không bằng lệnh trên cửa sổ CMD: netstat -an

- Tắt dịch vụ SMB: Lưu ý phải đăng nhập vào hệ điều hành bằng tài khoản Administrator.

Bật cửa sổ lệnh CMD như phần trên, sau đó tại vị trí con trỏ, gõ lệnh như sau:

Trên Server: Windows 8 và Windows Server 2012:

Set-SmbServerConfiguration –EnableSMB1Protocol $fale -> Enter

Trên Server: Windows 7, Windows Server 2008 R2, Windows Vista và Windows Server 2008.

Set-ItemProperty –Path “HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters” SMB1 –Type DWORD –Value 0 –Force -> Enter.

Trên máy trạm, máy cá nhân:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi -> Enter.

Sc.exe config mrxsmb10 start= disabled ->Enter.

Lưu ý, nếu khi thực hiện các câu lệnh trên mà báo lỗi, là do hệ điều hành ngừng hỗ trợ dịch vụ SMBv1 (SMB version 1.0) hoặc không chạy bằng quyền Administrator.

Sau khi thực hiện lệnh xong cần phải khởi động lại máy tính.

Kế Mạnh, Văn Học

Bài viết, video, hình ảnh đóng góp cho chuyên mục vui lòng gửi về bhqdt@baohaiquanvietnam.vn

- Từ 12 giờ ngày 22/7, dừng hoạt động vận tải đường thủy nội địa, cáp treo, vui chơi ven biển Hải Phòng - ( 22-07-24 03:00 )

- Thay đổi mức đóng BHYT hộ gia đình, học sinh, sinh viên theo mức lương mới từ ngày 1/7/2024 - ( 11-07-24 03:00 )

- Bệnh bạch hầu: Nguy cơ lây lan ra cộng đồng thấp - ( 10-07-24 03:00 )

- Thể lệ cuộc thi tìm hiểu “60 năm Chiến thắng trận đầu trong chống chiến tranh phá hoại, bảo vệ miền Bắc Xã hội chủ nghĩa” - ( 07-06-24 02:00 )

- Thủ tục giải quyết chế độ miễn học phí đối với con của hạ sĩ quan, binh sĩ tại ngũ - ( 14-05-24 08:00 )